Настройка SAML SSO

SAML SSO is available in the Enterprise plan. To upgrade, visit the Plans page in the cloud console.

ClickHouse Cloud поддерживает единую аутентификацию (SSO) через язык разметки утверждений безопасности (SAML). Это позволяет вам безопасно входить в свою организацию ClickHouse Cloud, аутентифицируясь с помощью вашего поставщика удостоверений (IdP).

В настоящее время мы поддерживаем SSO, инициированную поставщиком услуг, несколько организаций с отдельными соединениями и принцип учета по времени. Мы еще не поддерживаем систему управления удостоверениями между доменами (SCIM) или сопоставление атрибутов.

Перед началом

Вам нужны права администратора в вашем IdP и роль Admin в вашей организации ClickHouse Cloud. После настройки соединения в вашем IdP свяжитесь с нами с информацией, запрашиваемой в следующей процедуре, чтобы завершить процесс.

Мы рекомендуем настроить прямую ссылку на вашу организацию в дополнение к вашему SAML-соединению для упрощения процесса входа. Каждый IdP обрабатывает это по-разному. Читайте дальше, как это сделать для вашего IdP.

Как настроить ваш IdP

Шаги

Получите идентификатор вашей организации

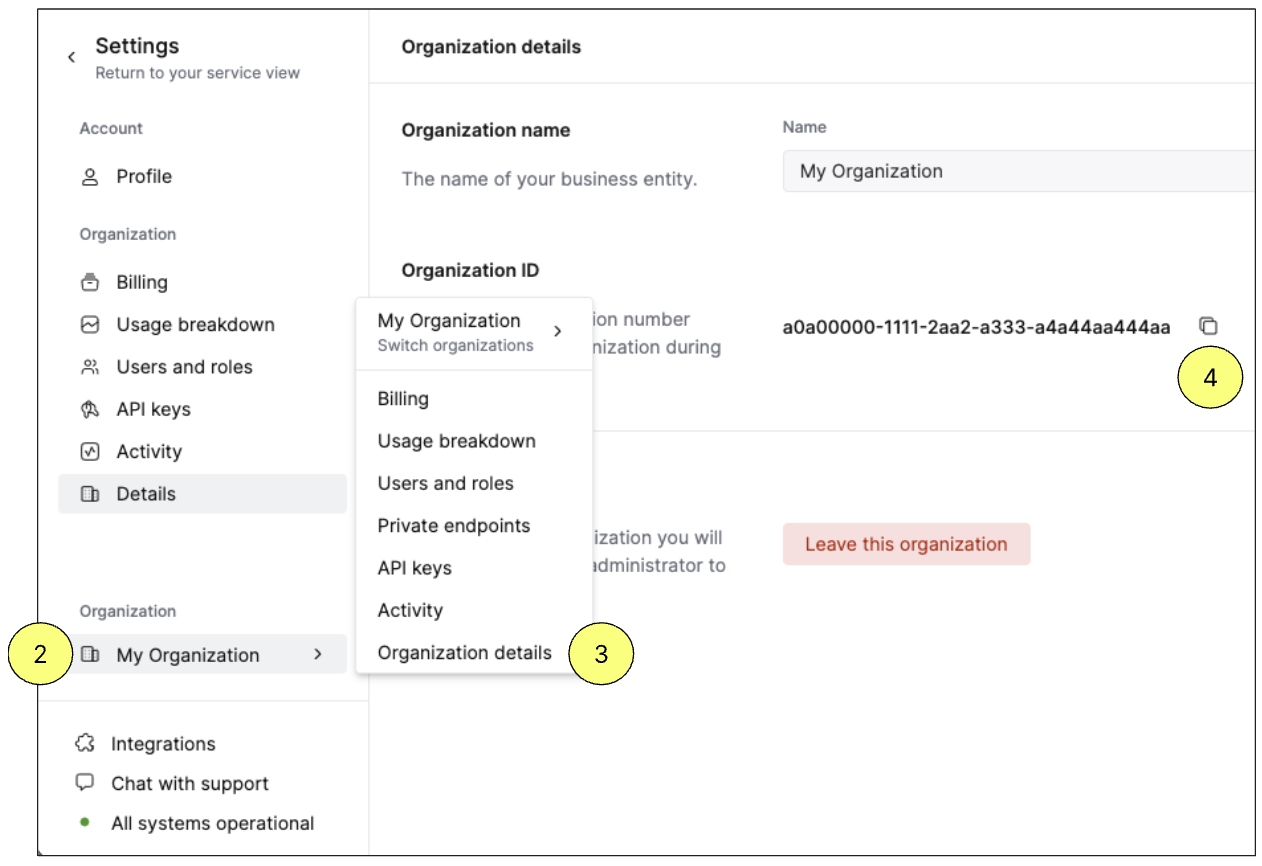

Для всех настроек требуется идентификатор вашей организации. Чтобы получить идентификатор вашей организации:

-

Войдите в свою организацию ClickHouse Cloud.

-

В левом нижнем углу нажмите на имя вашей организации в разделе Организация.

-

В всплывающем меню выберите Детали организации.

-

Запомните ваш Идентификатор организации для использования ниже.

Настройте интеграцию SAML

ClickHouse использует соединения SAML, инициированные поставщиком услуг. Это означает, что вы можете войти через https://console.clickhouse.cloud или через прямую ссылку. В настоящее время мы не поддерживаем соединения, инициированные поставщиком удостоверений. Основные настройки SAML включают следующее:

-

URL SSO или URL ACS:

https://auth.clickhouse.cloud/login/callback?connection={organizationid} -

URI аудитории или идентификатор сущности:

urn:auth0:ch-production:{organizationid} -

Имя пользователя приложения:

email -

Сопоставление атрибутов:

email = user.email -

Прямая ссылка для доступа к вашей организации:

https://console.clickhouse.cloud/?connection={organizationid}

Для конкретных шагов настройки ознакомьтесь с указаниями для вашего поставщика удостоверений ниже.

Получите информацию о вашем соединении

Получите URL SSO вашего поставщика удостоверений и сертификат x.509. Ознакомьтесь с указаниями для вашего конкретного поставщика удостоверений ниже, чтобы узнать, как получить эту информацию.

Отправьте запрос в службу поддержки

-

Вернитесь к консоли ClickHouse Cloud.

-

Выберите Помощь слева, затем подменю Поддержка.

-

Нажмите Новый случай.

-

Введите тему "Настройка SAML SSO".

-

В описании вставьте любые ссылки, собранные из вышеуказанных инструкций, и приложите сертификат к тикету.

-

Пожалуйста, сообщите также, какие домены должны быть разрешены для этого соединения (например, domain.com, domain.ai и т. д.).

-

Создайте новый случай.

-

Мы закончим настройку в ClickHouse Cloud и сообщим вам, когда она будет готова для тестирования.

Завершите настройку

-

Назначьте доступ пользователям внутри вашего поставщика удостоверений.

-

Войдите в ClickHouse через https://console.clickhouse.cloud ИЛИ прямую ссылку, которую вы настроили в разделе 'Настройте интеграцию SAML' выше. Пользователи изначально назначаются с ролью 'Разработчик', которая имеет доступ только для чтения к организации.

-

Выйдите из организации ClickHouse.

-

Войдите с помощью вашего первоначального метода аутентификации, чтобы назначить роль Admin вашей новой SSO-учетной записи.

- Для учетных записей с использованием электронной почты + пароля используйте

https://console.clickhouse.cloud/?with=email. - Для социальных логинов нажмите соответствующую кнопку (Продолжить с Google или Продолжить с Microsoft)

-

Выйдите с помощью вашего первоначального метода аутентификации и войдите снова через https://console.clickhouse.cloud ИЛИ прямую ссылку, которую вы настроили в разделе 'Настройте интеграцию SAML' выше.

-

Удалите любых пользователей, не использующих SAML, чтобы принудительно применить SAML для организации. В дальнейшем пользователи назначаются через вашего поставщика удостоверений.

Настройка Okta SAML

Вы настроите два приложения в Okta для каждой организации ClickHouse: одно приложение SAML и одно закладку для хранения вашей прямой ссылки.

1. Создайте группу для управления доступом

-

Войдите в свою учетную запись Okta как Администратор.

-

Выберите Группы слева.

-

Нажмите Добавить группу.

-

Введите название и описание для группы. Эта группа будет использоваться для поддержки последовательности пользователей между приложением SAML и связанным приложением-закладкой.

-

Нажмите Сохранить.

-

Нажмите на название созданной вами группы.

-

Нажмите Назначить людей, чтобы назначить пользователей, которые должны иметь доступ к этой организации ClickHouse.

2. Создайте приложение-закладку для бесшовного входа пользователей

-

Выберите Приложения слева, затем выберите подраздел Приложения.

-

Нажмите Просмотреть каталог приложений.

-

Найдите и выберите Приложение-закладка.

-

Нажмите Добавить интеграцию.

-

Выберите метку для приложения.

-

Введите URL как

https://console.clickhouse.cloud/?connection={organizationid} -

Перейдите на вкладку Назначения и добавьте группу, которую вы создали выше.

3. Создайте приложение SAML для включения соединения

-

Выберите Приложения слева, затем выберите подраздел Приложения.

-

Нажмите Создать интеграцию приложения.

-

Выберите SAML 2.0 и нажмите Далее.

-

Введите название для вашего приложения и отметьте поле рядом с Не отображать иконку приложения пользователям, затем нажмите Далее.

-

Используйте следующие значения для заполнения экрана настроек SAML.

Поле Значение URL единого входа https://auth.clickhouse.cloud/login/callback?connection={organizationid}URI аудитории (идентификатор сущности SP) urn:auth0:ch-production:{organizationid}Стандартное состояние RelayState Оставьте пустым Формат имени ID Не указано Имя пользователя приложения Email Обновление имени пользователя приложения при Создайте и обновите -

Введите следующее утверждение атрибута.

Имя Формат имени Значение email Основной user.email -

Нажмите Далее.

-

Введите запрашиваемую информацию на экране обратной связи и нажмите Готово.

-

Перейдите на вкладку Назначения и добавьте группу, которую вы создали выше.

-

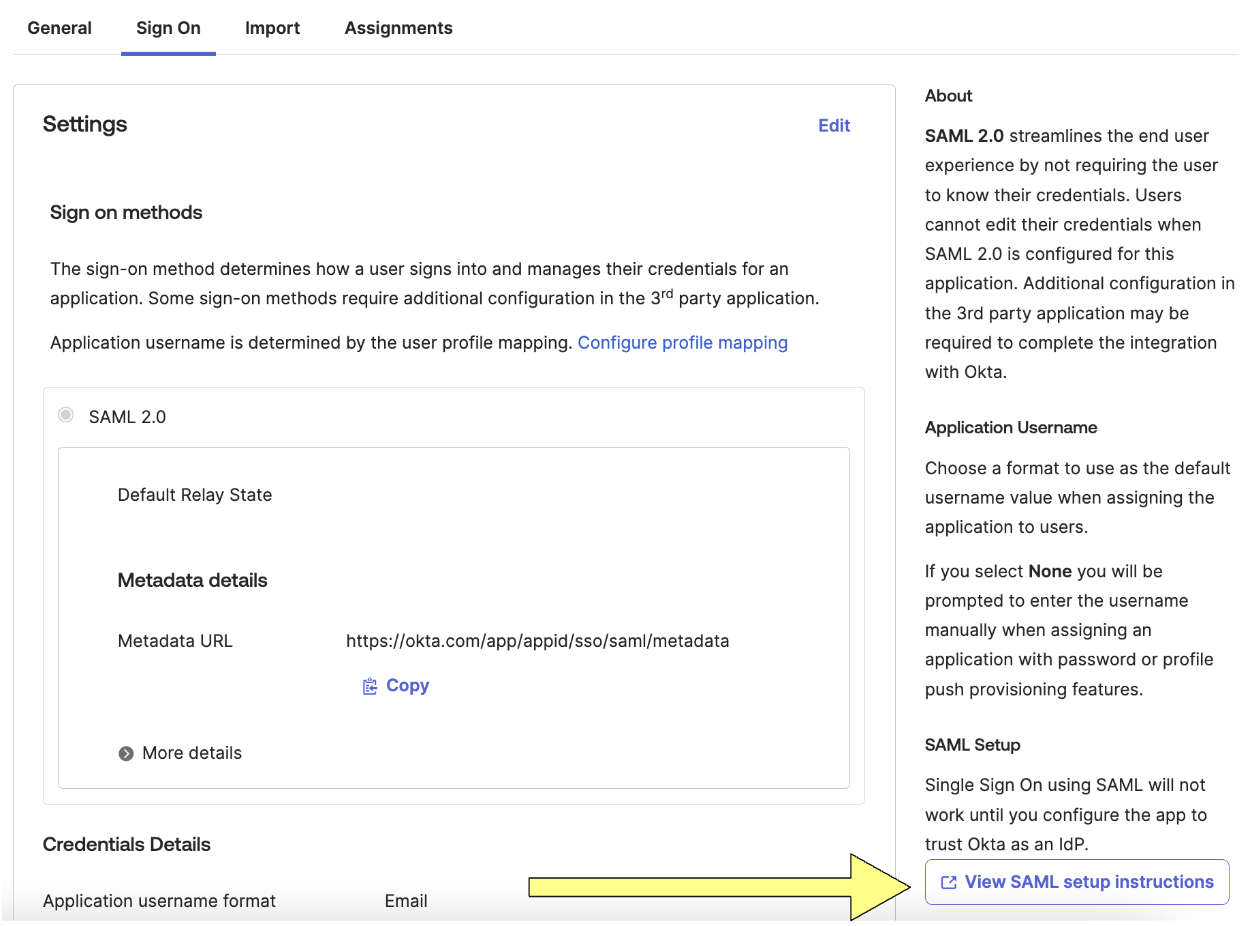

На вкладке Единый вход для вашего нового приложения нажмите кнопку Посмотреть инструкции по настройке SAML.

-

Соберите эти три элемента и перейдите к Отправке запроса в службу поддержки выше, чтобы завершить процесс.

- URL единого входа поставщика удостоверений

- Издатель поставщика удостоверений

- Сертификат X.509

Настройка Google SAML

Вы настроите одно приложение SAML в Google для каждой организации и обязаны предоставить пользователям прямую ссылку (https://console.clickhouse.cloud/?connection={organizationId}) для закладки, если используете многопользовательское SSO.

Создайте веб-приложение Google

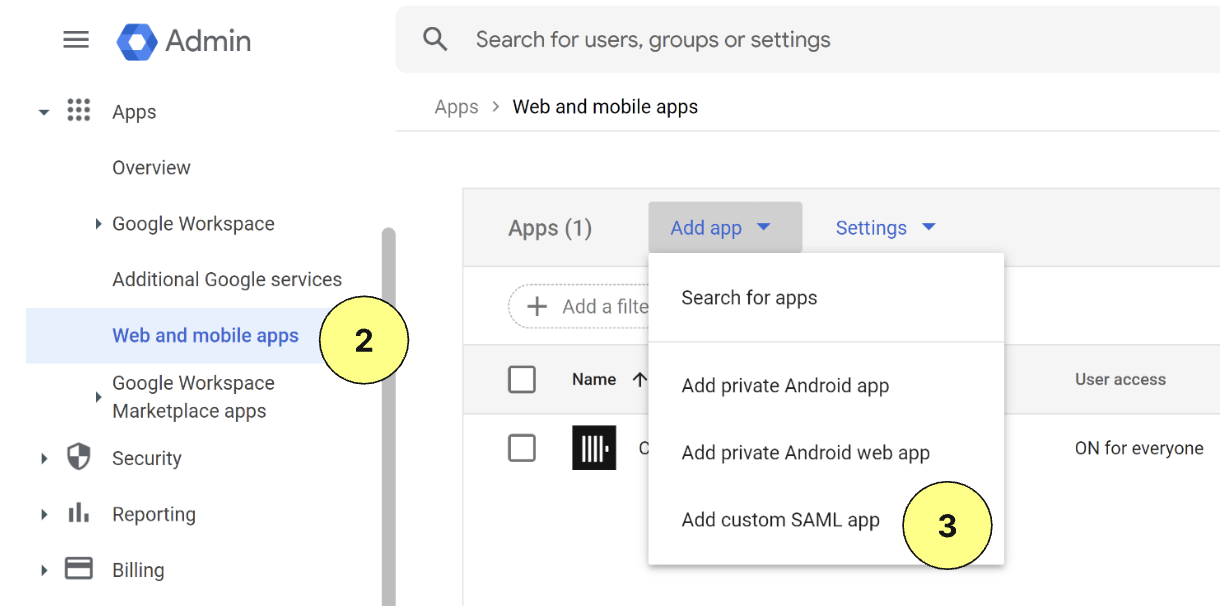

- Перейдите в консоль Google Admin (admin.google.com).

-

Нажмите Приложения, затем Веб-приложения и мобильные приложения слева.

-

Нажмите Добавить приложение в верхнем меню, затем выберите Добавить пользовательское SAML-приложение.

-

Введите название для приложения и нажмите Продолжить.

-

Соберите следующие два элемента и перейдите к отправке запроса в службу поддержки выше, чтобы отправить нам информацию. ПРИМЕЧАНИЕ: Если вы завершите настройку до копирования этих данных, нажмите СКАЧАТЬ МЕТАДАННЫЕ на главном экране приложения, чтобы получить сертификат X.509.

- URL SSO

- Сертификат X.509

-

Введите URL ACS и идентификатор сущности ниже.

Поле Значение URL ACS https://auth.clickhouse.cloud/login/callback?connection={organizationid}Идентификатор сущности urn:auth0:ch-production:{organizationid} -

Отметьте поле для Подписанного ответа.

-

Выберите EMAIL для Формата имени ID и оставьте имя ID как Основная информация > Основная электронная почта.

-

Нажмите Продолжить.

-

Введите следующее сопоставление атрибутов:

| Поле | Значение |

|---|---|

| Основная информация | Основная электронная почта |

| Атрибуты приложения |

-

Нажмите Готово.

-

Чтобы включить приложение, нажмите ВЫКЛ для всех и измените настройки на ВКЛ для всех. Доступ также можно ограничить для групп или организационных единиц, выбрав параметры на левой стороне экрана.

Настройка Azure (Microsoft) SAML

Azure (Microsoft) SAML также может называться Azure Active Directory (AD) или Microsoft Entra.

Создайте корпоративное приложение Azure

Вы настроите одну интеграцию приложения с отдельным URL-адресом входа для каждой организации.

-

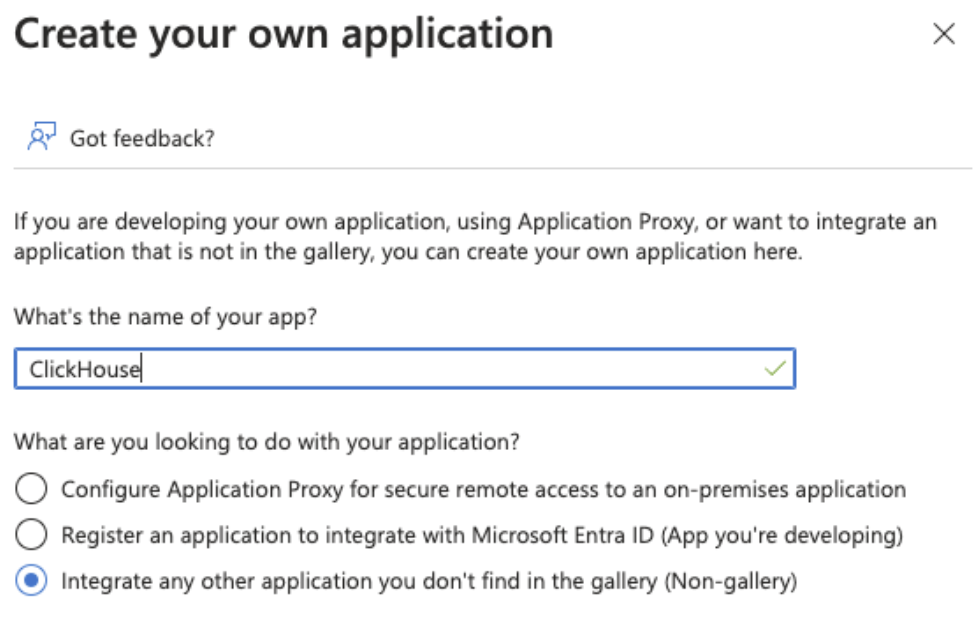

Войдите в центр администрирования Microsoft Entra.

-

Перейдите в Приложения > Корпоративные приложения слева.

-

Нажмите Новое приложение в верхнем меню.

-

Нажмите Создайте свое собственное приложение в верхнем меню.

-

Введите название и выберите Интегрируйте любое другое приложение, которое вы не нашли в галерее (Не в галерее), затем нажмите Создать.

-

Нажмите Пользователи и группы слева и назначьте пользователей.

-

Нажмите Единый вход слева.

-

Нажмите SAML.

-

Используйте следующие настройки для заполнения экрана базовой конфигурации SAML.

Поле Значение Идентификатор (идентификатор сущности) urn:auth0:ch-production:{organizationid}URL ответа (URL службы потребления утверждений) https://auth.clickhouse.cloud/login/callback?connection={organizationid}URL входа https://console.clickhouse.cloud/?connection={organizationid}Состояние ретрансляции Пусто URL выхода Пусто -

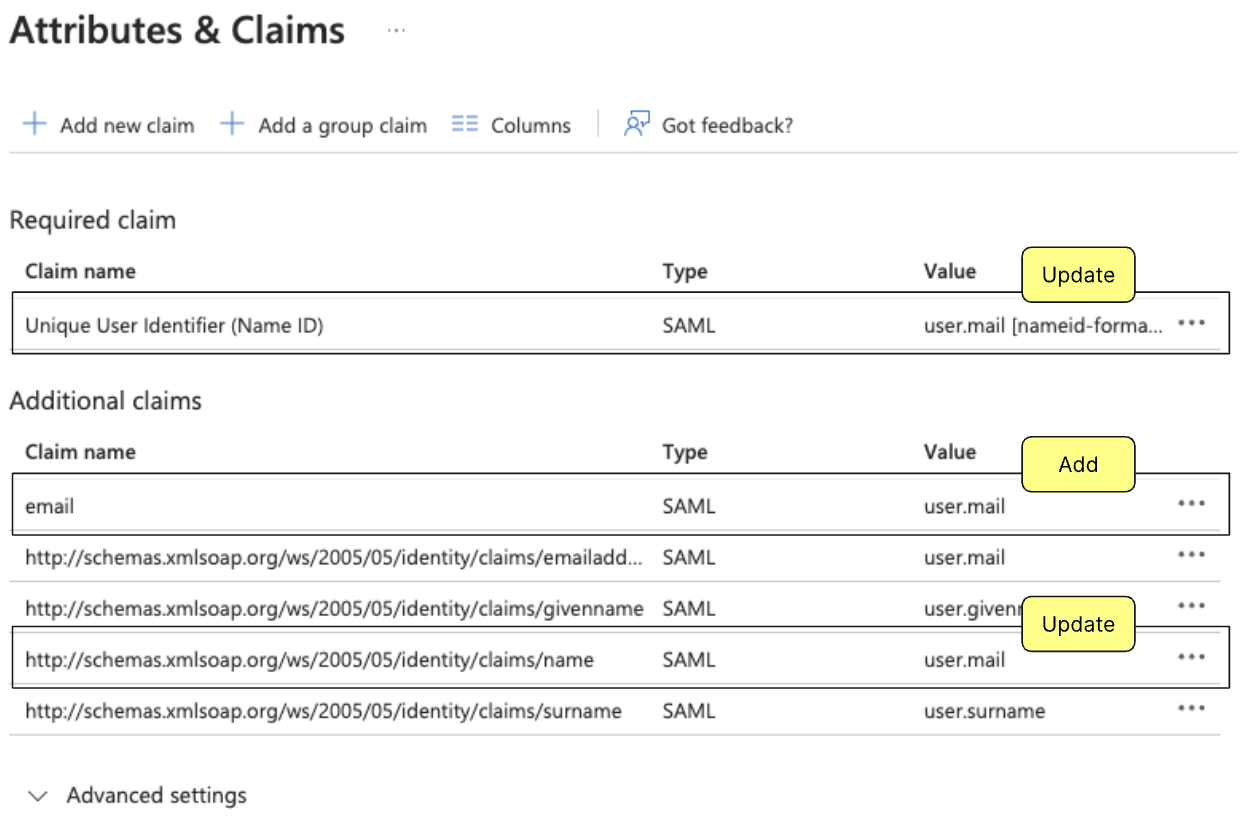

Добавьте (A) или обновите (U) следующее в разделе Атрибуты и Утверждения:

Имя утверждения Формат Исходный атрибут (U) Уникальный идентификатор пользователя (Имя ID) Адрес электронной почты user.mail (A) email Основной user.mail (U) /identity/claims/name Пропущено user.mail

-

Соберите эти два элемента и перейдите к Отправке запроса в службу поддержки выше, чтобы завершить процесс:

- URL для входа

- Сертификат (Base64)

Настройка Duo SAML

Создайте общий SAML поставщика услуг для Duo

-

Следуйте инструкциям для Duo Single Sign-On для Общих SAML Поставщиков Услуг.

-

Используйте следующее сопоставление атрибутов моста:

Атрибут моста Атрибут ClickHouse Адрес электронной почты email -

Используйте следующие значения, чтобы обновить приложение Cloud в Duo:

Поле Значение Идентификатор сущности urn:auth0:ch-production:{organizationid}URL службы потребления утверждений (ACS) https://auth.clickhouse.cloud/login/callback?connection={organizationid}URL входа для поставщика услуг https://console.clickhouse.cloud/?connection={organizationid} -

Соберите эти два элемента и перейдите к Отправке запроса в службу поддержки выше, чтобы завершить процесс:

- URL единого входа

- Сертификат

Как это работает

SSO, инициированная поставщиком услуг

Мы используем только SSO, инициированную поставщиком услуг. Это означает, что пользователи переходят по адресу https://console.clickhouse.cloud и вводят свой адрес электронной почты, чтобы быть перенаправленными к IdP для аутентификации. Уже аутентифицированные пользователи через вашего IdP могут использовать прямую ссылку для автоматического входа в вашу организацию, не вводя свой адрес электронной почты на странице входа.

Назначение ролей пользователям

Пользователи появятся в вашей консоли ClickHouse Cloud после того, как они будут назначены вашему приложению IdP и войдут в систему в первый раз. По крайней мере, один пользователь SSO должен быть назначен ролью Admin в вашей организации. Используйте социальный вход или https://console.clickhouse.cloud/?with=email, чтобы войти с вашим первоначальным методом аутентификации и обновить вашу роль SSO.

Удаление не-SSO пользователей

После того, как вы настроили пользователей SSO и назначили хотя бы одному пользователю роль Admin, администратор может удалить пользователей, использующих другие методы (например, социальную аутентификацию или ID пользователя + пароль). Аутентификация Google будет продолжать работать после настройки SSO. Пользователи с ID + паролем будут автоматически перенаправлены на SSO в зависимости от их домена электронной почты, если только пользователи не используют https://console.clickhouse.cloud/?with=email.

Управление пользователями

ClickHouse Cloud в настоящее время реализует SAML для SSO. Мы еще не внедрили SCIM для управления пользователями. Это означает, что пользователи SSO должны быть назначены приложению в вашем IdP, чтобы получить доступ к вашей организации ClickHouse Cloud. Пользователи должны войти в ClickHouse Cloud хотя бы один раз, чтобы появиться в области Пользователи в организации. Когда пользователи удаляются в вашем IdP, они не смогут войти в ClickHouse Cloud, используя SSO. Тем не менее, пользователь SSO все еще будет отображаться в вашей организации, пока администратор не удалит пользователя вручную.

Многопользовательское SSO

ClickHouse Cloud поддерживает многопользовательское SSO, предоставляя отдельное соединение для каждой организации. Используйте прямую ссылку (https://console.clickhouse.cloud/?connection={organizationid}), чтобы войти в каждую соответствующую организацию. Обязательно выходите из одной организации перед входом в другую.

Дополнительная информация

Безопасность является нашим главным приоритетом, когда речь идет об аутентификации. По этой причине мы приняли несколько решений при внедрении SSO, о которых нужно, чтобы вы знали.

-

Мы обрабатываем только аутентификационные потоки, инициируемые поставщиками услуг. Пользователи должны перейти по адресу

https://console.clickhouse.cloudи ввести адрес электронной почты, чтобы быть перенаправленными к вашему поставщику удостоверений. Инструкции по добавлению приложения-закладки или ярлыка предоставляются для вашего удобства, чтобы пользователи не забывали URL. -

Все пользователи, назначенные вашему приложению через ваш IdP, должны иметь один и тот же домен электронной почты. Если у вас есть поставщики, подрядчики или консультанты, которым вы хотели бы предоставить доступ к вашему аккаунту ClickHouse, у них должен быть адрес электронной почты с тем же доменным именем (например, user@domain.com), что и у ваших сотрудников.

-

Мы не связываем SSO и не-SSO учетные записи автоматически. Вы можете увидеть несколько учетных записей для ваших пользователей в списке пользователей ClickHouse, даже если они используют один и тот же адрес электронной почты.